12/06/2025

34

Pentest (viết tắt của Penetration Testing) là một phương pháp bảo vệ chủ động chuyên sâu, trong đó các chuyên gia bảo mật đóng vai trò quan trọng trong việc mô phỏng các mối đe dọa an ninh thực tế đối với hệ thống thông tin, bằng việc thử nghiệm các kịch bản tấn công.

Mục tiêu chính của phương pháp này là chủ động tìm ra các điểm yếu và lỗ hổng đang tồn tại trong hệ thống thông tin của tổ chức trước khi chúng bị khai thác bởi những kẻ tấn công thực sự.

Lợi ích của Pentest đối với tổ chức:

Với Pentest, tổ chức không chỉ nhận diện được các lỗ hổng bảo mật mà còn cải thiện được hệ thống phòng thủ, bảo vệ dữ liệu và các tài sản quan trọng khỏi các cuộc tấn công có thể xảy ra.

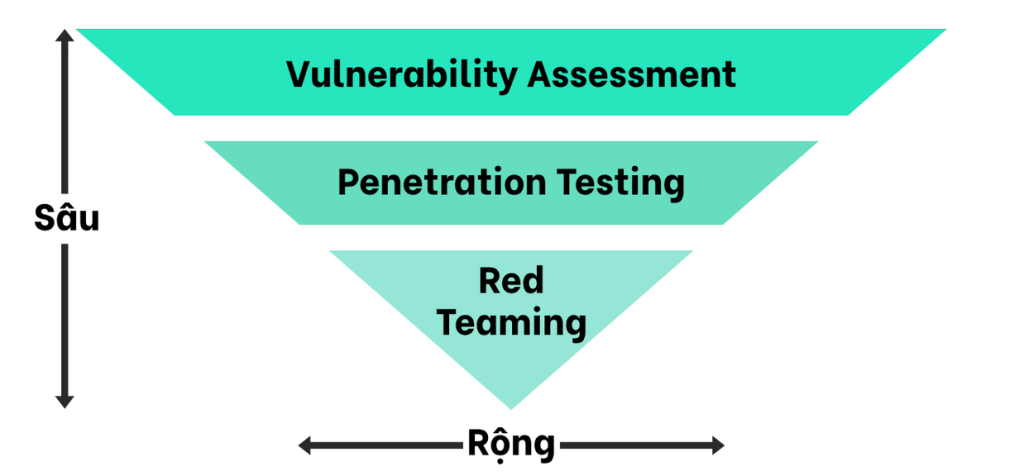

Kiểm thử bảo mật là một yếu tố quan trọng trong việc bảo vệ hệ thống và dữ liệu khỏi các mối đe dọa và tấn công từ bên ngoài. Tuy nhiên, không phải tất cả các loại kiểm thử bảo mật đều giống nhau. Mỗi loại kiểm thử có mục đích, phương pháp và mức độ sâu rộng khác nhau. Trong phần này, chúng ta sẽ phân tích và so sánh ba loại hình kiểm thử bảo mật phổ biến: Vulnerability Assessment (Đánh giá lỗ hổng), Penetration Testing (Kiểm thử xâm nhập) và Red Teaming.

Mỗi loại hình kiểm thử này mang lại giá trị khác nhau cho tổ chức, từ việc đánh giá mức độ bảo mật hiện tại, xác định lỗ hổng tiềm ẩn, đến mô phỏng các cuộc tấn công thực tế để kiểm tra khả năng phản ứng của hệ thống trước các mối đe dọa. Bảng dưới đây sẽ giúp phân biệt các loại hình kiểm thử bảo mật này dựa trên mục tiêu, công việc và phạm vi thực hiện, từ đó giúp các tổ chức chọn lựa phương pháp phù hợp với nhu cầu bảo mật của mình.

| Loại hình | Vulnerability Assessment | Penetration Testing | Red Team |

|---|---|---|---|

| Công việc | Đánh giá được sử dụng để xác định tính đầy đủ của các biện pháp bảo mật, xác định các khiếm khuyết bảo mật và xác nhận các biện pháp giảm thiểu được thực hiện | Thực hiện một cuộc tấn công vào hệ thống, mạng hoặc ứng dụng được thiết kế để xác định và đo lường rủi ro liên quan đến việc khai thác bề mặt tấn công của mục tiêu | Thực hiện chiến dịch tấn công quy mô sử dụng các Chiến thuật, Kỹ thuật và Quy trình (Tactics, Techniques, Procedures) để mô phỏng mối đe dọa trong thế giới thực với các tổ chức |

| Mục tiêu | Xác định tài sản, lỗ hổng phổ biến (CVEs), Đánh giá cấu hình tuân thủ, chính sách thiết lập cho hệ thống thông tin (Mật khẩu, tài khoản, kiểm soát truy cập, …) | Lỗ hổng, điểm yếu trong quá trình phát triển hệ thống thông tin (Kiểm tra, kiểm soát, nghiệp vụ, thiết kế không an toàn …) | Tất cả các tài sản trong và ngoài hệ thống thông tin của tổ chức, bao gồm cả con người và quy trình ứng phó sự cố |

| Mục đích | Giảm bề mặt tấn công | Giảm bề mặt tấn công và giải quyết các hạn chế của Vulnerability Assessment | Đào tạo hoặc đo lường hiệu quả của con người, quy trình và công nghệ được sử dụng để bảo vệ hệ thống thông tin |

Quá trình kiểm thử xâm nhập đòi hỏi việc đánh giá bảo mật một cách toàn diện trên nhiều đối tượng khác nhau, từ các hệ thống cơ sở hạ tầng mạng đến những ứng dụng phức tạp. Sự đa dạng này xuất phát từ thực tế rằng mỗi thành phần trong hệ thống thông tin đều có những điểm yếu tiềm ẩn và vector tấn công riêng biệt. Do đó, việc xác định chính xác các đối tượng cần kiểm thử và hiểu rõ đặc thù của từng loại là bước quan trọng đầu tiên để xây dựng một chiến lược kiểm thử hiệu quả.

Dưới đây là những đối tượng phổ biến trong quá trình kiểm thử xâm nhập:

| Đối tượng đánh giá | Mô tả |

|---|---|

| AI (Trí tuệ nhân tạo) | Đánh giá bảo mật của các hệ thống sử dụng AI, bao gồm các mô hình học máy, các API học sâu, và các hệ thống AI có khả năng tự học. Các thử nghiệm có thể liên quan đến việc tấn công vào các mô hình học máy, tạo ra dữ liệu độc hại, hoặc tìm các lỗ hổng trong quy trình huấn luyện. |

| Cloud | Đánh giá bảo mật của các hệ thống cloud, bao gồm các dịch vụ và cơ sở hạ tầng điện toán đám mây như AWS, Azure, Google Cloud. Kiểm thử thường bao gồm kiểm tra quyền truy cập, cấu hình sai lệch, lỗ hổng trong các dịch vụ đám mây, và bảo mật dữ liệu trong đám mây. |

| Web Application | Đánh giá bảo mật của các ứng dụng web, bao gồm các lỗ hổng liên quan đến kiểm tra dữ liệu, xác thực, phân quyền, quản lý phiên, và mã hóa dữ liệu,… . Kiểm thử có thể diễn ra cả ở phía server và client. |

| API | Đánh giá bảo mật của các giao diện lập trình ứng dụng (API), bao gồm việc kiểm tra các lỗ hổng trong việc xác thực, kiểm soát quyền truy cập, và bảo mật dữ liệu. API có thể bị tấn công thông qua các điểm truy cập không bảo vệ hoặc dữ liệu không được mã hóa đúng cách. |

| Mobile Application | Đánh giá bảo mật của các ứng dụng di động, bao gồm cả ứng dụng Android và iOS. Các kiểm tra có thể bao gồm xác minh quyền truy cập không được phép, kiểm tra việc lưu trữ thông tin nhạy cảm (như mật khẩu, khóa API), bảo mật giao tiếp mạng, và an toàn ứng dụng trong các điều kiện bị tấn công. |

| Thick Client Application | Đánh giá bảo mật của các ứng dụng thick client (ứng dụng client có phần lớn logic xử lý phía client), như các ứng dụng desktop. Thử nghiệm có thể bao gồm kiểm tra mã nguồn (reverse engineering), phân tích dữ liệu local và bảo mật giao thức giao tiếp với server. |

| Network | Đánh giá bảo mật của mạng máy tính, bao gồm kiểm tra cấu hình mạng, lỗ hổng mạng, dịch vụ không cần thiết, cổng mở, và khả năng xâm nhập vào hệ thống thông qua mạng. Đánh giá này thường bao gồm quét mạng, kiểm tra tường lửa, và kiểm tra các dịch vụ mạng đang chạy như Active Directory, Kubernetes, … . |

| SaaS (Software as a Service) | Đánh giá bảo mật của các ứng dụng SaaS, là các dịch vụ phần mềm được cung cấp qua internet, như công cụ email, quản lý dự án, CRM (Customer Relationship Management), quản lý tài chính, v.v. Kiểm thử sẽ tập trung vào quyền truy cập của người dùng, kiểm tra cấu hình bảo mật của nền tảng SaaS, bảo mật dữ liệu, và khả năng phòng chống các tấn công như phân tích mật khẩu yếu, xác thực đa yếu tố (MFA), và kiểm soát truy cập. |

| Social Engineering (Con người) | Kiểm thử các cuộc tấn công lừa đảo, giả mạo, và thao túng tâm lý để xâm nhập vào hệ thống thông qua người dùng. Các kỹ thuật kiểm thử bao gồm Phishing, Spear Phishing, Pretexting, và Baiting nhằm kiểm tra mức độ dễ bị tổn thương của nhân viên đối với các cuộc tấn công tâm lý. |

Mỗi đối tượng không chỉ yêu cầu những phương pháp tiếp cận khác nhau mà còn cần những công cụ và kỹ thuật chuyên biệt để có thể phát hiện được những lỗ hổng bảo mật tiềm ẩn. Việc nắm vững các đối tượng phổ biến trong kiểm thử xâm nhập sẽ giúp các chuyên gia bảo mật có thể thiết kế và thực hiện các cuộc đánh giá một cách có hệ thống và toàn diện nhất.

Trong kiểm thử xâm nhập, việc lựa chọn đúng phương pháp kiểm thử là yếu tố quyết định đến hiệu quả của quy trình bảo mật. Khi đã xác định được các đối tượng cần kiểm thử, bước tiếp theo là lựa chọn phương pháp phù hợp để kiểm tra khả năng bảo vệ của hệ thống trước các mối đe dọa tiềm ẩn. Các phương pháp kiểm thử xâm nhập phổ biến gồm Blackbox Testing, Graybox Testing, và Whitebox Testing, mỗi phương pháp mang lại những lợi ích riêng biệt và phù hợp với những mục đích kiểm thử khác nhau.

Mỗi phương pháp kiểm thử này có một đặc điểm riêng, từ việc kiểm thử với ít hoặc không có thông tin về hệ thống (Blackbox), đến kiểm thử có quyền truy cập thông tin hạn chế (Graybox), và cuối cùng là kiểm thử toàn bộ hệ thống với đầy đủ thông tin (Whitebox). Trong mục này, chúng ta sẽ phân tích chi tiết các phương pháp này, làm rõ cách thức thực hiện, lợi ích và khi nào nên áp dụng mỗi phương pháp trong quy trình kiểm thử xâm nhập.

| Yếu tố | Blackbox Testing | Graybox Testing | Whitebox Testing |

|---|---|---|---|

| Đặc điểm | – Người kiểm thử không có thông tin nội bộ về hệ thống. – Mô phỏng tấn công từ bên ngoài (giống hacker thực thụ). | – Người kiểm thử có một phần thông tin nội bộ (như cấu trúc cơ bản, thông tin đăng nhập, API, v.v.). – Mô phỏng tấn công từ bên trong hoặc bên ngoài với một số đặc quyền. | – Người kiểm thử có toàn bộ thông tin hệ thống: mã nguồn, cấu trúc mạng, tài liệu thiết kế… – Mô phỏng tấn công nội bộ hoặc có sự hỗ trợ của quản trị viên. |

| Cách thức thực hiện | – Thử nghiệm từ bên ngoài: dò quét lỗ hổng, SQL Injection, brute-force… – Không cần truy cập hệ thống. | – Kiểm thử dựa trên hiểu biết giới hạn: có thể kiểm tra API, phiên đăng nhập, hoặc một phần hệ thống. – Kết hợp giữa dò tìm và phân tích logic nội bộ. | – Phân tích mã nguồn, kiểm thử chi tiết các thành phần nội bộ. – Có thể tạo tấn công có mục tiêu chính xác, phát hiện các lỗ hổng logic/phân quyền. |

| Trường hợp áp dụng | – Khi cần mô phỏng tấn công từ hacker bên ngoài. – Phù hợp để kiểm tra bảo mật tổng thể từ bên ngoài. | – Khi cần đánh giá bảo mật ở mức độ trung gian (bên ngoài nhưng có thông tin nội bộ giới hạn, như nhân viên cũ). – Hữu ích trong kiểm thử hệ thống đang phát triển. | – Khi cần kiểm tra bảo mật toàn diện, phát hiện lỗi logic/phân quyền sâu. – Thường dùng trong kiểm thử bảo mật nội bộ hoặc kiểm tra bởi nhóm phát triển. |

| Thường áp dụng cho đối tượng | Network, AI | Web Application, API, Mobile Application, Thick Client Application, SaaS (Software as a Service) | Cloud, SaaS (Software as a Service) |

Trong kiểm thử xâm nhập, việc tuân theo một quy trình chuẩn hóa không chỉ giúp đảm bảo chất lượng kỹ thuật mà còn tăng cường tính minh bạch và hiệu quả trong từng dự án. Tuy nhiên, không phải tổ chức nào cũng có sẵn một khung hướng dẫn rõ ràng để thực hiện kiểm thử một cách bài bản và có hệ thống. Chính vì vậy, các tiêu chuẩn như PTES (Penetration Testing Execution Standard) ra đời nhằm cung cấp một quy trình toàn diện cho việc thực hiện kiểm thử xâm nhập từ đầu đến cuối. Tiêu chuẩn này không chỉ định hướng các bước kỹ thuật mà còn bao gồm cả các hoạt động quản lý, chuẩn bị và báo cáo – tạo nền tảng chuyên nghiệp cho cả nhóm kiểm thử lẫn tổ chức tiếp nhận dịch vụ. Dưới đây là là quy trình 7 bước thực hiện trong quá trình kiểm thử xâm nhập dựa trên PTES:

Là bước đầu tiên và là nền tảng trong quy trình kiểm thử xâm nhập, đóng vai trò quan trọng trong việc thiết lập phạm vi, mục tiêu và các điều kiện thực hiện kiểm thử giữa nhóm Pentest và khách hàng hoặc tổ chức yêu cầu dịch vụ. Đây là giai đoạn tập trung vào việc trao đổi, thu thập yêu cầu và thống nhất các thỏa thuận cần thiết trước khi bắt đầu quá trình kiểm thử kỹ thuật.

Các nội dung chính trong giai đoạn này bao gồm:

Giai đoạn Pre-engagement không chỉ giúp giảm thiểu hiểu lầm và rủi ro pháp lý, mà còn đảm bảo rằng quá trình Pentest được thực hiện hiệu quả, an toàn và đúng với kỳ vọng của các bên liên quan.

Giai đoạn này nhằm mục đích thu thập càng nhiều thông tin về mục tiêu càng tốt. Các kỹ thuật thường được áp dụng như footprinting, enumerating, osint, … cho dữ liệu cần thu thập bao gồm địa chỉ IP, tên miền, các cổng mở, dịch vụ đang chạy, bao gồm cả thông tin về con người và hệ thống vận hành. Thông tin thu thập được càng nhiều thì kết quả sẽ đạt được càng cao, việc thu thập thông tin có thể được thực hiện qua các phương pháp sau:

Quá trình này bao gồm việc thu thập thông tin chi tiết về kiến trúc hệ thống, các thành phần mạng, ứng dụng, dữ liệu và các điểm tiếp xúc với bên ngoài. Ngoài ra, tuỳ vào loại sản phẩm, công nghệ, doanh nghiệp sẽ có các nghiệp vụ làm việc khác nhau, do đó sẽ cần lên các kịch bản kiểm tra phù hợp với tổ chức, nghiệp vụ đó. Tiếp đó, các chuyên gia sẽ đánh giá mức độ rủi ro của từng lỗ hổng, phân loại các mối đe dọa theo mức độ nghiêm trọng, khả năng khai thác và ảnh hưởng tiềm tàng lên hệ thống.

Mô hình hóa các mối đe dọa không chỉ giúp tập trung nguồn lực kiểm thử vào những điểm yếu nguy hiểm nhất mà còn hỗ trợ trong việc lựa chọn các kỹ thuật tấn công phù hợp để kiểm tra tính bảo mật của hệ thống.

Sau khi có đủ dữ liệu từ giai đoạn thu thâp, bối cảnh và các kịch bản, bước tiếp theo là sử dụng các công cụ quét lỗ hổng để phân tích hệ thống và xác định các điểm yếu. Các công cụ tiêu biểu trong giai đoạn này bao gồm Burpsuite Scan, OpenVAS, Nuclei, Nikto, Nmap và các giải pháp quét mã nguồn mở khác.

Bên cạnh rà quét, một kỹ thuật khác – Fuzzing cũng được dùng phổ biến để phát hiện các lỗ hổng bảo mật trong phần mềm, hệ thống hoặc dịch vụ thông qua việc cung cấp cho chúng những đầu vào không hợp lệ hoặc ngẫu nhiên. Mục đích của Fuzzing trong kiểm thử xâm nhập là xác định các điểm yếu khó lường mà kẻ tấn công có thể khai thác để xâm nhập vào hệ thống hoặc gây ra sự cố. Từ đó sẽ có thêm các dữ liệu, ngoại lệ để làm giàu cho việc phân tích tìm ra lỗ hổng.

Thuật ngữ “Exploitation” dùng để chỉ việc khai thác một lỗ hổng nhằm nâng cao quyền truy cập hoặc đánh cắp thông tin. Điều quan trọng trong giai đoạn này là pentester cần kiểm tra không chỉ khả năng xâm nhập mà còn đánh giá khả năng duy trì quyền truy cập (persistence) mà không gây ảnh hưởng tiêu cực đến hệ thống.

Giai đoạn khai thác nhằm tận dụng các lỗ hổng đã phát hiện để truy cập trái phép vào hệ thống. Phân tích các lỗ hổng dựa trên thông tin thu thập được trước đó, xây dựng mã tấn công/kịch bản kiểm thử.

Sau khi đã khai thác thành công, pentester có thể tiến hành các hoạt động như thiết lập duy trì quyền truy cập hoặc leo thang đặc quyền, di chuyển sang ngang để đánh giá mức độ hậu quả tiềm ẩn của việc bị tấn công. Mục tiêu của giai đoạn này là xác định những luồng dữ liệu và thông tin nhạy cảm trong hệ thống.

Trong quá trình này, pentester luôn cần lưu ý việc bảo mật các dữ liệu thu thập, tránh để lại dấu vết có thể dẫn đến hiểu nhầm về hành vi tấn công thực tế so với các mô phỏng.

Khi hoàn thành quá trình kiểm thử, bước cuối cùng là dọn dẹp các dấu vết, khôi phục cấu hình ban đầu của hệ thống và tạo báo cáo chi tiết. Báo cáo cần liệt kê các lỗ hổng đã phát hiện, phương pháp khai thác cụ thể và đề xuất khắc phục cụ thể cho từng lỗ hổng.

Báo cáo có thể được trình bày dưới dạng văn bản hoặc báo cáo trực quan với sơ đồ, biểu đồ để hỗ trợ việc truyền đạt thông tin tới các bên liên quan. Đây cũng là bước giúp đội ngũ phát triển và bảo mật nhận diện rõ ràng vấn đề và triển khai giải pháp hiệu quả.

Đối với khách hàng, chứng nhận kiểm thử xâm nhập mang lại nhiều ý nghĩa quan trọng , việc hệ thống hoặc sản phẩm có chứng nhận pentest cho thấy doanh nghiệp đã chủ động kiểm tra và khắc phục các lỗ hổng bảo mật, từ đó giúp khách hàng yên tâm hơn khi sử dụng dịch vụ và chia sẻ dữ liệu.

Đây cũng là bằng chứng thể hiện cam kết của doanh nghiệp trong việc bảo vệ thông tin người dùng, nâng cao uy tín và độ tin cậy. Đối với các tổ chức, chứng nhận này còn là tiêu chí để lựa chọn nhà cung cấp dịch vụ đáng tin cậy, đồng thời hỗ trợ họ trong việc tuân thủ các quy định pháp lý hoặc tiêu chuẩn nội bộ về bảo mật.

Để đảm bảo tính nhất quán, độ tin cậy và hiệu quả của quá trình kiểm thử, việc tuân thủ các tiêu chuẩn và khung đánh giá là điều không thể thiếu. Những tiêu chuẩn này không chỉ giúp định hình quy trình thực hiện mà còn đóng vai trò là cơ sở tham chiếu để đánh giá mức độ đầy đủ, phù hợp và chất lượng của cuộc kiểm thử. Có 2 loại tiêu chuẩn chính áp dụng trong kiểm thử xâm nhập:

Trong phần tiếp theo, chúng ta sẽ cùng tìm hiểu rõ hơn về các loại tiêu chuẩn được sử dụng trong kiểm thử xâm nhập và vai trò của chúng trong thực tiễn:

OWASP (Open Worldwide Application Security Project) là một tổ chức phi lợi nhuận nổi tiếng với việc cung cấp các tài liệu và công cụ hỗ trợ bảo mật cho các ứng dụng. OWASP cung cấp nhiều nguồn tài nguyên và tiêu chuẩn khác nhau, bao gồm ASVS (Application Security Verification Standard), Top 10 và MASVS (Mobile Application Security Verification Standard), LLMSVS (Large Language Model Security Verification Standard), SCSVS (Smart Contract Security Verification Standard).

ISSAF (Information Security Assessment Framework) là một khung đánh giá bảo mật thông tin giúp tổ chức thực hiện các kiểm tra bảo mật toàn diện. Nó cung cấp một phương pháp luận có cấu trúc cho việc đánh giá bảo mật của các hệ thống mạng, ứng dụng và hạ tầng hệ thống (Các nội dung kiểm tra, đánh giá của ISSAF nhiều hơn so với OWASP nhưng không đầy đủ và nội dung không được hoàn thiện).

PTES (Penetration Testing Execution Standard) là một chuẩn đánh giá kiểm thử xâm nhập chi tiết, mô tả các quy trình và bước cần thiết để thực hiện một cuộc kiểm thử xâm nhập từ đầu đến cuối. Nó bao gồm các khía cạnh như khảo sát, thu thập thông tin, phân tích điểm yếu, và phát hiện lỗ hổng.

OSSTMM (Open Source Security Testing Methodology Manual) là một phương pháp luận được thiết kế để kiểm tra và đánh giá tính bảo mật của các hệ thống và mạng. Nó cung cấp một bộ tiêu chuẩn và hướng dẫn chi tiết để đánh giá bảo mật trong các yếu tố như hệ thống mạng, quy trình, người dùng, và các tài sản bảo mật.

NIST 800-115 (National Institute of Standards and Technology Special Publication 800-115) là một phần của bộ tiêu chuẩn bảo mật thông tin NIST, tập trung vào các phương pháp kiểm thử bảo mật hệ thống thông qua kiểm tra xâm nhập và đánh giá lỗ hổng. NIST 800-115 cung cấp hướng dẫn chi tiết về cách thực hiện kiểm thử bảo mật và phân tích kết quả để cải thiện hệ thống.

Kiểm thử xâm nhập (Pentest) đóng vai trò then chốt trong việc đảm bảo an toàn thông tin và bảo vệ hệ thống trước các mối đe dọa ngày càng tinh vi. Bằng cách mô phỏng các cuộc tấn công thực tế, Pentest giúp phát hiện các lỗ hổng bảo mật tiềm ẩn trong hệ thống, ứng dụng và mạng lưới CNTT, từ đó hỗ trợ doanh nghiệp và tổ chức khắc phục kịp thời trước khi bị khai thác.

Đây không chỉ là phương pháp kiểm tra tính hiệu quả của các biện pháp bảo mật đã triển khai, mà còn là một bước quan trọng trong quy trình quản lý rủi ro và nâng cao khả năng phòng thủ của hệ thống. Việc thực hiện pentest định kỳ góp phần xây dựng một kiến trúc bảo mật vững chắc, giúp giảm thiểu nguy cơ bị tấn công, bảo vệ dữ liệu quan trọng và duy trì hoạt động ổn định của hạ tầng công nghệ.

Hơn nữa, pentest không chỉ dừng lại ở việc phát hiện lỗ hổng; nó còn xây dựng thêm sự tin tưởng giữa doanh nghiệp và khách hàng khi cho thấy rằng tổ chức đang nỗ lực hết mình để bảo vệ thông tin cá nhân cũng như dữ liệu nhạy cảm cho tổ chức.

Lê Bình An

Offensive Security Lead

Cùng nhau bảo vệ

Không gian mạng

cho doanh nghiệp của bạn