20/06/2025

31

Dự án mã nguồn mở (open source) là loại dự án có mã nguồn được công khai, cho phép bất kỳ ai cũng có thể xem, chỉnh sửa và phân phối lại theo các điều khoản giấy phép đi kèm. Khác với phần mềm thương mại đóng, mã nguồn mở mang đến sự minh bạch, linh hoạt và khả năng tùy biến cao. Người dùng không bị ràng buộc bởi nhà cung cấp mà có thể tự điều chỉnh phần mềm để phù hợp với nhu cầu cụ thể.

Cộng đồng phát triển mã nguồn mở thường rất năng động, liên tục cập nhật, vá lỗi và cải tiến tính năng. Nhờ đó, phần mềm mã nguồn mở ngày càng trở nên phổ biến không chỉ với cá nhân lập trình viên mà còn trong các tổ chức, doanh nghiệp và cả chính phủ, như một lựa chọn bền vững và hiệu quả về chi phí.

Với các dự án mã nguồn mở, các tổ chức, doanh nghiệp có thể dễ dàng thử nghiệm các giải pháp mới, triển khai nhanh chóng vào môi trường của mỗi bên mà không mất quá nhiều thời gian trong việc thiết kế, phát triển giải pháp đó. Từ đó giúp cho doanh nghiệm đẩy nhanh quá trình nâng cấp, chuyển đổi hệ thống, cơ sở hạ tầng, tập trung vào các giá trị khác quan trọng hơn để phục vụ khách hàng.

Các dự án mã nguồn mở mang lại nhiều lợi ích vượt trội không chỉ về mặt kỹ thuật mà còn về chiến lược dài hạn. Trước hết, chúng giúp giảm thiểu chi phí bản quyền và phụ thuộc vào nhà cung cấp, đặc biệt phù hợp với các tổ chức có ngân sách hạn chế. Tính minh bạch của mã nguồn mở cũng cho phép người dùng chủ động kiểm tra, phát hiện và khắc phục lỗ hổng bảo mật, thay vì phải chờ đợi bản vá từ bên thứ ba.

Ngoài ra, nhờ vào cộng đồng phát triển rộng khắp, các dự án mã nguồn mở thường được cải tiến liên tục, tích hợp nhanh các công nghệ mới và phản hồi linh hoạt trước nhu cầu thực tế. Sự linh hoạt trong triển khai, khả năng mở rộng, và tính cộng tác cao giúp các dự án này trở thành nền tảng vững chắc cho các giải pháp công nghệ hiện đại – từ hệ điều hành, ứng dụng web đến các hệ thống hạ tầng và bảo mật.

Đằng sau sự phát triển bền vững của nhiều dự án mã nguồn mở là sự hỗ trợ mạnh mẽ từ các tổ chức phi lợi nhuận và các công ty công nghệ lớn. Những tổ chức như The Linux Foundation, Apache Software Foundation, hay Free Software Foundation đóng vai trò quan trọng trong việc quản lý, tài trợ và đảm bảo tính pháp lý cho các dự án mã nguồn mở trọng yếu. Họ cung cấp nền tảng hạ tầng, tổ chức hội thảo, hỗ trợ tài chính và kỹ thuật, đồng thời xây dựng các tiêu chuẩn mở để đảm bảo tính tương thích và bảo mật.

Bên cạnh đó, nhiều công ty như Google, Red Hat, IBM, Microsoft cũng tích cực đóng góp vào mã nguồn mở thông qua các chương trình tài trợ, bug bounty, và đóng góp kỹ thuật. Chính sự hợp tác giữa cộng đồng và tổ chức đã giúp các dự án mã nguồn mở phát triển ổn định, mở rộng quy mô và trở thành nền tảng đáng tin cậy trong hệ sinh thái công nghệ toàn cầu.

Một trong những yếu tố cốt lõi tạo nên sức mạnh và tính bền vững của phần mềm mã nguồn mở chính là cộng đồng phát triển. Khác với mô hình phát triển phần mềm đóng, nơi chỉ có một nhóm kỹ sư nội bộ làm việc, các dự án mã nguồn mở thường được xây dựng bởi hàng trăm, thậm chí hàng nghìn lập trình viên từ khắp nơi trên thế giới. Họ đóng góp mã nguồn, sửa lỗi, cập nhật tài liệu, kiểm thử bảo mật và thảo luận cải tiến tính năng thông qua các nền tảng như GitHub, GitLab, các diễn đàn kỹ thuật,…

Chính nhờ tinh thần cộng tác, minh bạch và phản hồi nhanh chóng từ cộng đồng, các dự án mã nguồn mở có thể phát triển linh hoạt, thích nghi tốt với nhu cầu thực tiễn và duy trì chất lượng phần mềm ở mức cao mà không phụ thuộc vào một cá nhân hay tổ chức duy nhất.

Việc lựa chọn giữa phần mềm mã nguồn mở và phần mềm thương mại trả phí là một quyết định chiến lược với mọi tổ chức và cá nhân khi xây dựng hệ thống công nghệ. Mỗi loại đều có triết lý phát triển, mô hình sử dụng và ưu điểm khác nhau, tùy thuộc vào nhu cầu sử dụng, nguồn lực kỹ thuật và mục tiêu dài hạn.

Phần mềm mã nguồn mở thường được cộng đồng phát triển công khai, cho phép người dùng tự do truy cập, chỉnh sửa và phân phối mã nguồn. Trong khi đó, phần mềm thương mại trả phí được phát triển bởi các công ty tư nhân, thường đi kèm với giấy phép sử dụng, chính sách hỗ trợ kỹ thuật và cam kết dịch vụ cụ thể.

| Tiêu chí | Mã nguồn mở (Open-source) | Thương mại trả phí (Commercial) |

|---|---|---|

| Chi phí | Miễn phí hoặc chi phí thấp (chủ yếu là vận hành và tùy chỉnh) | Trả phí theo giấy phép, thuê bao hoặc dịch vụ |

| Quyền truy cập mã nguồn | Có thể được chỉnh sửa, phân phối tùy ý theo giấy phép nguồn mở và mục đích của người sử dụng | Không, mã nguồn đóng, được quản lý và cung cấp bởi nhà cung cấp, không thể truy cập hoặc sửa đổi |

| Tùy biến | Có thể chỉnh sửa theo nhu cầu cụ thể | Yêu cầu phải tuân theo thiết kế của nhà cung cấp |

| Cộng đồng hỗ trợ | Rộng, năng động, tài liệu đa dạng, hỗ trợ qua diễn đàn, GitHub… | Không có, phụ thuộc vào sự hỗ trợ của đội ngũ nhà cung cấp |

| Hỗ trợ kỹ thuật chính thức | Phụ thuộc vào cộng đồng hoặc nhà cung cấp dịch vụ | Có cam kết SLA, hỗ trợ chuyên nghiệp, hotline, bảo trì định kỳ |

| Tính ổn định và cập nhật | Linh hoạt, có thể cập nhật nhanh nhưng đôi khi thiếu đồng bộ | Được kiểm thử kỹ lưỡng trước phát hành, lịch cập nhật rõ ràng |

| Bảo mật | Minh bạch nhưng yêu cầu người dùng chủ động rà soát và vá lỗi | Có bộ phận chuyên trách bảo mật nhưng mã nguồn không thể kiểm chứng |

| Tính sẵn sàng sử dụng | Có thể cần cấu hình nhiều bước, phù hợp với người có kỹ thuật | Thường “cài là chạy”, phù hợp với người dùng phổ thông |

Trong lĩnh vực an toàn thông tin, các dự án mã nguồn mở ngày càng đóng vai trò then chốt trong việc xây dựng hệ thống phòng thủ hiệu quả và linh hoạt. Từ các tường lửa mạng, hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS), đến giải pháp phân tích nhật ký tập trung (SIEM), bảo vệ ứng dụng web (WAF), hay điều tra số và ứng phó sự cố – đều có những công cụ mã nguồn mở mạnh mẽ được cộng đồng tin dùng.

Các dự án như pfSense, Suricata, Wazuh, ModSecurity, TheHive, hay MISP không chỉ giúp doanh nghiệp tiết kiệm chi phí bản quyền mà còn mang lại khả năng kiểm soát sâu hơn đối với cấu hình và dữ liệu nội bộ. Với sự đóng góp liên tục từ cộng đồng và sự hỗ trợ từ các tổ chức lớn, những giải pháp này ngày càng được hoàn thiện và trở thành lựa chọn đáng tin cậy cho các doanh nghiệp muốn chủ động và minh bạch trong chiến lược bảo mật của mình.

Tường lửa là một trong những lớp phòng thủ cơ bản và quan trọng nhất trong hệ thống an toàn thông tin. Vai trò chính của tường lửa là kiểm soát lưu lượng mạng đi vào và ra khỏi hệ thống, từ đó ngăn chặn các truy cập trái phép và các luồng dữ liệu nguy hiểm. Trong mô hình bảo mật truyền thống cũng như hiện đại, tường lửa thường đóng vai trò kiểm soát, giúp phân vùng các khu vực mạng theo mức độ tin cậy và áp dụng các chính sách truy cập phù hợp.

Các tường lửa mã nguồn mở hiện nay không chỉ đáp ứng được yêu cầu cơ bản như lọc gói tin, kiểm soát trạng thái kết nối, mà còn tích hợp các tính năng nâng cao như VPN, cân bằng tải, lọc nội dung và thậm chí cả IDS/IPS. Ưu điểm lớn nhất của các giải pháp này là chi phí thấp, khả năng tùy biến cao và cộng đồng hỗ trợ tích cực, cho phép người quản trị dễ dàng tinh chỉnh để phù hợp với mô hình mạng cụ thể.

Một số dự án tiêu biểu:

Các doanh nghiệp vừa và nhỏ có thể sử dụng pfSense như một tường lửa chính tại gateway, từ đó kiểm soát các luồng truy cập từ Internet vào bên trong hệ thống thông tin của doanh nghiệp và ngược lại. PfSense còn hỗ trợ việc phân chia vùng mạng bên trong tổ chức, giới hạn quyền truy cập của nhân viên ở mức tối thiểu nhất để đảm bảo tính an toàn cho cả hệ thống. Bên cạnh đó, có thể cấu hình VPN cho nhân viên làm việc từ xa, giới hạn truy cập theo địa chỉ IP hoặc theo thời gian.

Với việc tận dụng tính năng IDS/IPS tích hợp, pfSense có thể giúp cảnh báo hoặc chặn sớm các cuộc tấn công mạng phổ biến mà không cần triển khai thêm hệ thống phức tạp khác. Có thể thấy, với việc triển khai pfSense, Doanh nghiệp đã có thể dựng lên một lớp bảo mật đầy đủ, linh hoạt, chức năng không kém cạnh so với các hệ thống tường lửa thương mại trên thị trường.

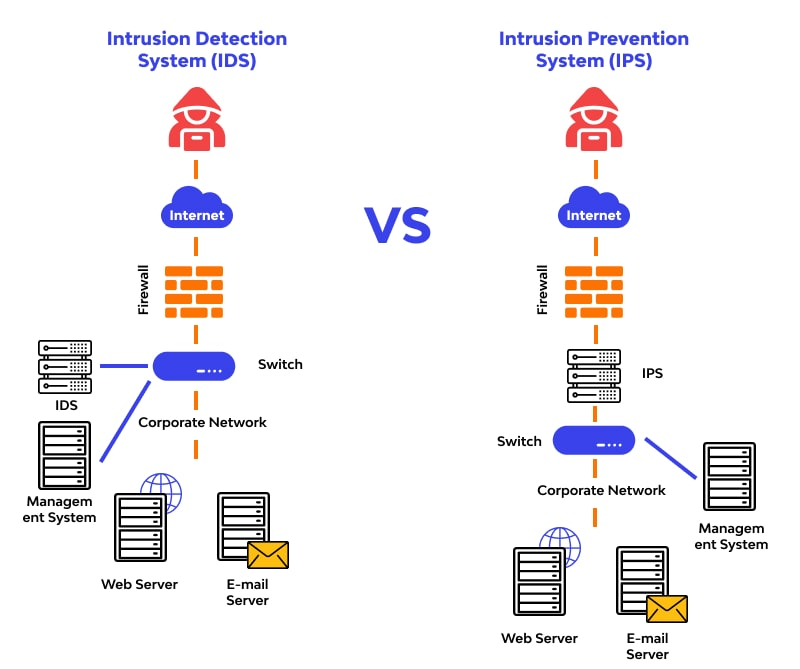

Một giải pháp khác song hành cùng với tường lửa, giúp gia tăng khả năng phát hiện các dấu hiệu bất thường đi vào hệ thống, hệ thống phát hiện và ngăn chặn xâm nhập – hay còn gọi là IDS (Intrusion Detection System) và IPS (Intrusion Prevention System). IDS có chức năng giám sát lưu lượng mạng hoặc các hoạt động trên hệ thống để phát hiện dấu hiệu bất thường, còn IPS có thể chủ động can thiệp và ngăn chặn các hành vi nguy hại ngay khi phát hiện.

Các giải pháp IDS/IPS mã nguồn mở hiện nay đã đạt được độ chính xác cao, khả năng tùy biến linh hoạt và được cập nhật thường xuyên bởi cộng đồng hoặc các tổ chức bảo mật chuyên nghiệp. Chúng thường sử dụng bộ luật phát hiện dựa trên mẫu tấn công đã biết, phân tích hành vi bất thường, hoặc kết hợp cả hai để nâng cao hiệu quả giám sát.

Một số dự án tiêu biểu:

Một ví dụ thực tế, để giám sát và phản ứng sớm với các mối đe dọa, doanh nghiệp có thể triển khai Suricata như một IDS hoạt động song song với tường lửa pfSense. Hệ thống được cấu hình để phân tích lưu lượng mạng ra/vào từ switch core, sử dụng mirror port để thu thập dữ liệu. Các luật phát hiện đến từ cộng đồng Emerging Threats và được cập nhật định kỳ.

Khi phát hiện hành vi nghi vấn như quét cổng, DNS tunneling hay truy cập vào địa chỉ IP độc hại, Suricata sẽ gửi cảnh báo ngay lập tức về hệ thống log tập trung qua Syslog. Từ các cảnh báo thu thập được, đội ngũ kỹ thuật có thể triển điều tra nguồn gốc, ngăn chặn kịp các mối đe dọa. Giải pháp này không chỉ tiết kiệm chi phí mà còn góp phần nâng cao khả năng phòng thủ chủ động trong môi trường mạng phức tạp.

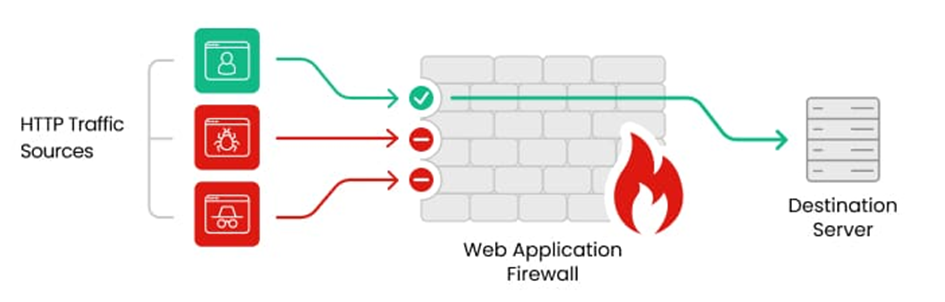

Ứng dụng web đóng vai trò trung tâm trong hoạt động của hầu hết doanh nghiệp, bảo vệ tầng ứng dụng web trở nên quan trọng không kém so với bảo vệ hạ tầng mạng ở các giải pháp trước. Tường lửa ứng dụng web (Web Application Firewall – WAF) là lớp phòng thủ chuyên biệt, có nhiệm vụ giám sát và lọc các luồng HTTP/HTTPS để phát hiện và ngăn chặn các cuộc tấn công nhắm vào ứng dụng web như SQL Injection, Cross-site Scripting (XSS), Local/Remote File Inclusion, Command Injection, v.v.

Khác với tường lửa truyền thống – thường chỉ xử lý gói tin ở tầng 3/4 (IP, TCP/UDP) – WAF hoạt động ở tầng 7 (Application) trong mô hình OSI, phân tích sâu nội dung của từng truy vấn và phản hồi HTTP của ứng dụng. Các giải pháp mã nguồn mở WAF hiện nay không chỉ mạnh mẽ mà còn linh hoạt, cho phép người quản trị tùy chỉnh quy tắc theo nhu cầu của doanh nghiệp và dễ dàng tích hợp vào các hệ thống web sẵn có như Apache, Nginx, hoặc các reverse proxy.

Một số dự án tiêu biểu:

Lấy một ví dụ thực tế, các doanh nghiệp khởi nghiệp trong lĩnh vực thương mại điện tử thường triển khai website bán hàng và cổng thanh toán trực tuyến sử dụng nền tảng mã nguồn mở như WordPress và WooCommerce hoặc tự xây dựng website riêng để phục vụ người dùng. Dù hệ thống được cập nhật thường xuyên, họ vẫn đối mặt với các rủi ro như quét lỗ hổng tự động, tấn công brute-force vào trang quản trị, và các truy vấn độc hại khai thác lỗi từ các plugin bên thứ ba được cài vào.

Để tăng cường bảo mật mà không ảnh hưởng hiệu năng, đội ngũ kỹ thuật có thể triển khai ModSecurity kết hợp với OWASP CRS trên máy chủ Nginx hoạt động như một reverse proxy. Hệ thống sẽ xử lý những nỗ lực tấn công SQLi, XSS, path traversal, … từ các địa chỉ IP khác nhau – tất cả đều được chặn trước khi đến ứng dụng web. Ngoài ra, log của ModSecurity còn được chuyển về hệ thống SIEM để phân tích và cảnh báo sớm cho đội ngũ kỹ thuật để lên kế hoạch ứng phó, khắc phục kịp thời.

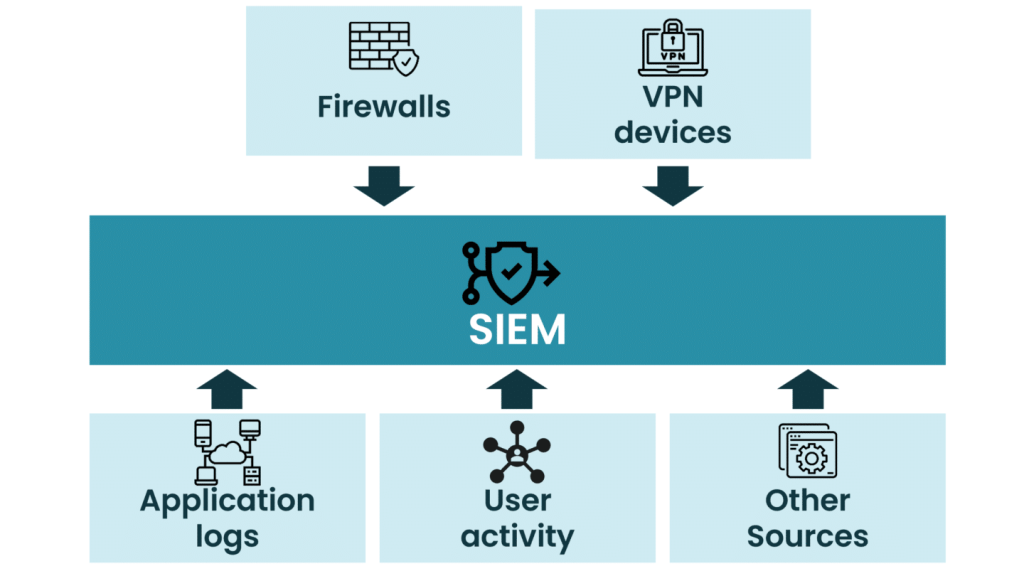

Trong công tác vận hành hệ thống thông tin, giám sát hệ thống đóng vai trò then chốt trong việc phát hiện sớm sự cố bảo mật, thu thập bằng chứng điều tra, và phản ứng nhanh với các hành vi bất thường. Hệ thống giám sát thường bao gồm các thành phần như: thu thập log tập trung, phân tích sự kiện, giám sát hành vi tại các điểm cuối máy chủ, ngáy trạm, máy người dùng, và cảnh báo tự động.

Với khả năng mở rộng linh hoạt, tích hợp đa dạng nguồn dữ liệu và chi phí triển khai thấp hơn nhiều so với các nền tảng thương mại. Sử dụng các giải pháp mã nguồn mở là lựa chọn tối ưu cho doanh nghiệp vừa và nhỏ hoặc các tổ chức mong muốn kiểm soát sâu mà không phụ thuộc vào nhà cung cấp dịch vụ.

Một số dự án tiêu biểu:

Các doanh nghiệp trong lĩnh vực công nghệ cần phải triển khai nhiều máy chủ Linux, ứng dụng web, và dịch vụ nội bộ (DNS, mail, file sharing) và phải giám sát hoạt động của tất cả. Ban đầu, các log hệ thống được lưu rải rác, thiếu cơ chế tập trung và không có cảnh báo khi sự cố xảy ra. Doanh nghiêm có thể cân nhắc triển khai hệ thống giám sát tập trung dựa trên Wazuh và ELK Stack.

Cấu trúc triển khai bao gồm:

Các rule của Wazuh được thiết lập để cảnh báo khi:

Với hệ thống giám sát trên, doanh nghiệp hoàn toàn có thể dự phóng trước những cuộc tấn công tiềm tàng vào hệ thống, từ đó có những hành động kịp thời chống lại các cuộc tấn công đó. Bên cạnh đó, hệ thống này giúp doanh nghiệp xây dựng báo cáo định kỳ cho ban lãnh đạo và phục vụ kiểm toán an ninh dễ dàng hơn.

Phần mềm mã nguồn mở đã và đang trở thành một trong những động lực quan trọng nhất thúc đẩy đổi mới công nghệ trên toàn thế giới. Với triết lý chia sẻ, minh bạch và cộng tác, các dự án mã nguồn mở không chỉ góp phần nâng cao chất lượng phần mềm mà còn trao quyền cho cộng đồng – từ cá nhân lập trình viên cho tới các doanh nghiệp quy mô lớn – trong việc chủ động xây dựng và bảo vệ hạ tầng công nghệ của mình.

Trong lĩnh vực an toàn thông tin, mã nguồn mở đã phủ sóng rộng khắp nhiều lớp bảo vệ – từ tường lửa, hệ thống phát hiện xâm nhập, tường lửa ứng dụng web, cho đến các nền tảng giám sát hệ thống. Không còn là các dự án phụ mang tính thử nghiệm, nhiều giải pháp mã nguồn mở đã trở thành thành phần cốt lõi trong các hệ thống bảo mật thực tế, được triển khai tại doanh nghiệp, tổ chức nghiên cứu, trường đại học, và cả trong môi trường sản xuất quy mô lớn.

Bài viết đã điểm qua một số nhóm giải pháp phổ biến sử dụng mã nguồn mở như pfSense, Suricata, ModSecurity và Coraza, hay Wazuh và ELK Stack. Đây mới chỉ là phần bề nổi của một hệ sinh thái mã nguồn mở vô cùng phong phú đang ngày càng mở rộng: từ phát hiện ngăn chặn tấn công, phân tích mã độc, chia sẻ thông tin, tự động hóa phản ứng sự cố, đến kiểm thử bảo mật và bảo vệ điểm cuối.

Trong các bài viết tiếp theo, chúng tôi sẽ lần lượt giới thiệu chi tiết hơn từng nhóm giải pháp, đi sâu vào kiến trúc, cách triển khai, tình huống ứng dụng thực tế, cũng như các lưu ý khi vận hành trong môi trường doanh nghiệp. Chuỗi bài viết này nhằm giúp các tổ chức hiểu rõ hơn giá trị thực tiễn của mã nguồn mở trong bảo mật – không chỉ là giải pháp miễn phí, mà còn là nền tảng vững chắc để xây dựng chiến lược an toàn thông tin hiện đại, linh hoạt và tiết kiệm.

Nguyễn Quỳnh Nga

14/10/2025

A seemingly innocent question — “How do I make an ice-cream?” — fell flat in the BSides Hanoi room. Not because the question was provocative, but because it contained hidden instructions: a tiny, malicious payload that could cause an AI system to act against expectations. At BSides Hanoi 2025, CyPeace demonstrated why AI is no longer a passive answer engine — it is an active surface for attackers, and organizations must treat it as such.

Nguyễn Giang Nam

09/07/2025

Trong quá trình đăng nhập trong 1 ứng dụng nào đó, khi bạn click vào nút "Sign in with Google" hoặc "Connect with Facebook", đằng sau đó không đơn giản là một hành động đăng nhập. Đó là sự khởi động của một giao thức bảo mật mang tên OAuth. Vậy OAuth thực sự là gì?

Huỳnh Ngọc Khánh Minh

28/06/2025

Trong thời đại công nghệ số bùng nổ, các doanh nghiệp đang đối mặt với một thực tế khốc liệt: mối đe dọa an ninh mạng không còn là câu hỏi "có thể xảy ra hay không" mà là "khi nào sẽ xảy ra". Danh sách 10 mối đe dọa an ninh mạng lớn nhất có thể mang đến cái nhìn tổng quan cho doanh nghiệp trong quá trình xây dựng chiến lược bảo mật toàn diện và phân bổ nguồn lực một cách hiệu quả nhất.

Cùng nhau bảo vệ

Không gian mạng

cho doanh nghiệp của bạn