04/07/2025

15

Câu chuyện bắt đầu từ những trang web giả mạo trông vô cùng quen thuộc. WPS Office, Sogou, DeepSeek – những cái tên gắn bó với hàng triệu người dùng Trung Quốc mỗi ngày. Nhưng ẩn sau lớp vỏ bình thường ấy là những bản sao hoàn hảo được chế tác tỉ mỉ để lừa đảo.

Trang web giả mạo WPS Office có giao diện giống hệt trang chính thức, khiến người dùng dễ dàng bị lừa. Tuy nhiên, khi phân tích mã nguồn, các chuyên gia phát hiện ra sự thật đáng báo động: nút tải xuống thực sự chuyển hướng đến URL chứa file độc hại. Đáng lo ngại hơn, quá trình nghiên cứu cho thấy nhiều file cài đặt giả mạo của các phần mềm như Sogou, WPS Office và DeepSeek đang được phân phối qua các trang web lừa đảo tương tự.

Những kẻ tấn công đã thấu hiểu một điều: trong thời đại này, không ai có thể cưỡng lại được sức hút của AI. DeepSeek đang làm mưa làm gió khắp Trung Quốc, và chính sự tò mò, khao khát khám phá đó đã trở thành con dao sắc nhắm thẳng vào những nạn nhân không may mắn.

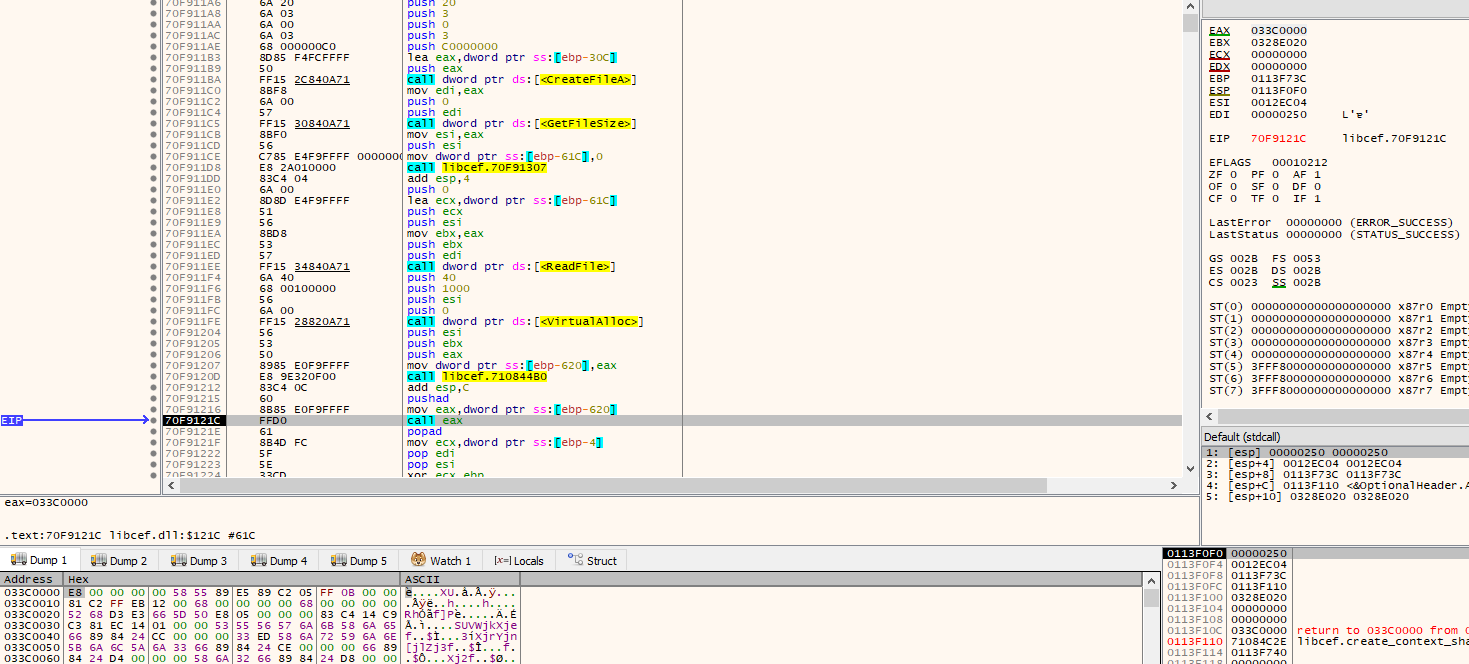

Hầu hết các file cài đặt giả mạo được phát hiện đều là file MSI, ngoại trừ file WPS Office là một PE installer. Microsoft MSI – định dạng cài đặt được tin tưởng bởi hàng tỷ người dùng trên thế giới. Ai có thể ngờ rằng lớp vỏ đáng tin cậy này lại ẩn chứa một cỗ máy hủy diệt được chế tạo tỉ mỉ?

Tất cả các file MSI được phân tích đều tuân theo cùng một kịch bản tấn công tinh vi. Khi file MSI được khởi chạy, một vở kịch đầy tính toán bắt đầu diễn ra trên hai mặt trận song song. Mặt trận đầu tiên – những gì người dùng nhìn thấy – là quá trình cài đặt phần mềm thật diễn ra bình thường với thanh tiến trình quen thuộc, mọi thứ đều suôn sẻ để không gây nghi ngờ.

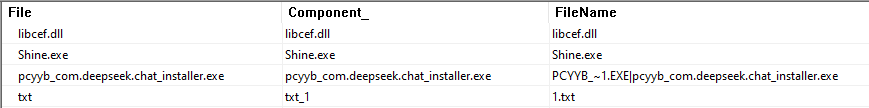

Nhưng đằng sau hậu trường, mặt trận thứ hai âm thầm triển khai: MSI âm thầm tiến hành hàng loạt hành động nguy hiểm. Đầu tiên, nó thả một file hợp pháp có tên “Shine.exe” vào hệ thống. Ngay sau đó, một file “libcef.dll” độc hại cũng được đặt vào cùng thư mục với Shine.exe.

Kế hoạch tiếp theo được kích hoạt khi MSI thực thi file Shine.exe – một file thực thi hoàn toàn hợp pháp. Nó gọi libcef.dll, nhưng đây không phải thư viện Chromium quen thuộc mà là một kẻ mạo danh nguy hiểm.

Bên cạnh đó, MSI installer còn âm thầm thả một file có tên “1.txt” vào cùng thư mục – file này chứa shellcode và malware payload, đóng vai trò như viên đạn cuối cùng được nạp vào khẩu súng và sẵn sàng được bắn ra khi thời điểm thích hợp đến.

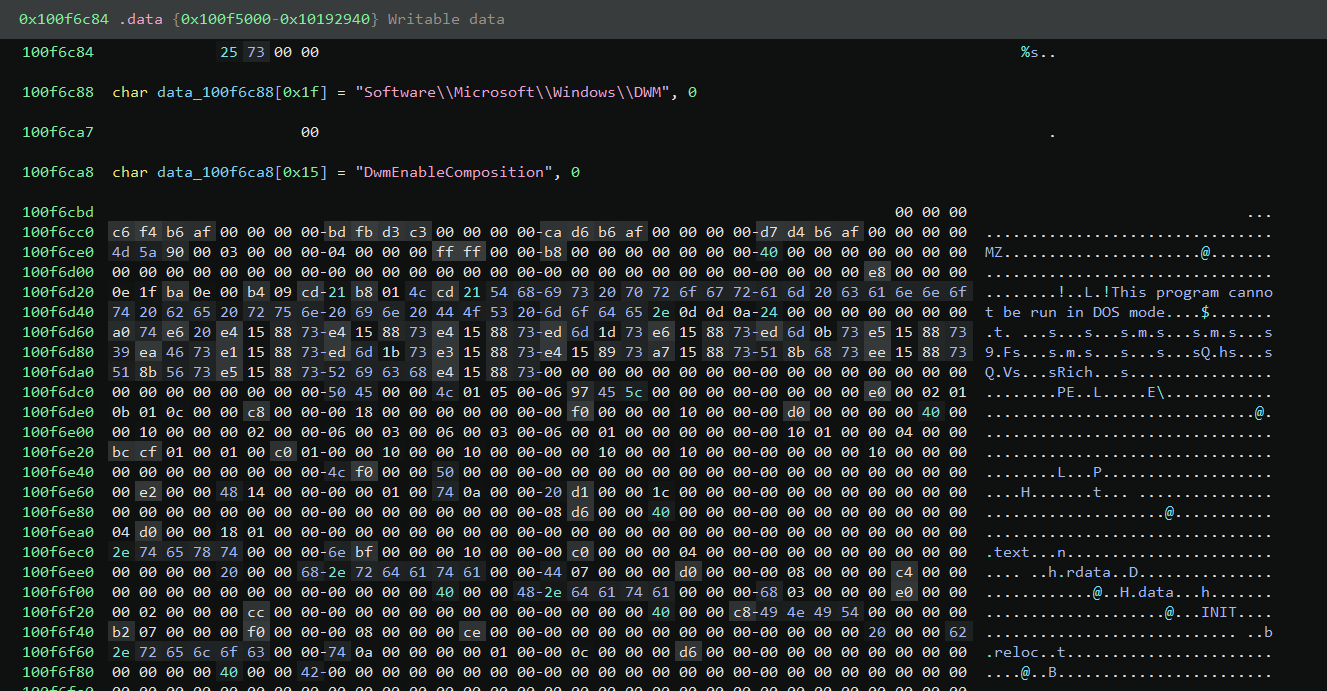

Khi DLL độc hại “libcef.dll” được side-load thành công, giai đoạn cuối cùng của vở kịch tàn khốc này bắt đầu. DLL này ngay lập tức truy cập vào file “1.txt” đã được chuẩn bị sẵn, giải nén nội dung shellcode bên trong, sau đó cấp phát một vùng nhớ trong hệ thống và thực thi shellcode trực tiếp trong bộ nhớ – một kỹ thuật vô cùng tinh vi giúp tránh sự phát hiện của các phần mềm bảo mật.

Nhưng đây chỉ mới là khởi đầu của cơn ác mộng. Shellcode vừa được kích hoạt ngay lập tức tiến hành nhiệm vụ tiếp theo: load một DLL thứ hai mang tên “Install.dll”. Qua quá trình phân tích, DLL payload này được xác định là Sainbox RAT – một biến thể nguy hiểm của Gh0stRAT nổi tiếng.

Khi Sainbox RAT thức giấc, nó không ầm ĩ hay phô trương. Thay vào đó, nó len lỏi vào từng ngóc ngách của hệ thống như một bóng ma vô hình. Nó khéo léo ghi tên mình vào Registry với danh xưng “Management” – đảm bảo rằng mỗi lần máy tính khởi động, nó sẽ luôn là khách mời đầu tiên xuất hiện.

Qua Sainbox, kẻ tấn công giờ đây có quyền kiểm soát hoàn toàn máy tính của nạn nhân. Họ có thể đọc trộm mọi thông tin nhạy cảm, cài đặt thêm những phần mềm độc hại khác, hay đơn giản là theo dõi mọi hành vi của người dùng.

Trong DLL độc hại này còn ẩn chứa thêm một file PE nhị phân khác có thể được thực thi tùy thuộc vào cấu hình của malware. File nhúng này là một rootkit driver dựa trên dự án mã nguồn mở Hidden.

Nếu Sainbox RAT là kẻ thực thi, thì Hidden rootkit chính là bậc thầy ngụy trang. Nó không chỉ ẩn mình mà còn che giấu cho cả đồng bọn, tạo ra một môi trường an toàn cho những file độc hại có thể tồn tại mà không bị phát hiện.

Hidden hoạt động ở tầng kernel – trái tim của hệ điều hành. Từ vị trí ưu việt này, nó điều khiển mọi thứ như một vị vua trong bóng tối. Các process độc hại? Biến mất khỏi Task Manager. File hệ thống đáng ngờ? Không tồn tại trong mắt Windows Explorer. Registry key bí mật? Như chưa bao giờ được tạo ra.

Sự kết hợp giữa Sainbox RAT và Hidden rootkit tạo nên một combo nguy hiểm: một bên cung cấp quyền lực tối thượng, một bên đảm bảo sự vô hình.

Hidden rootkit có thể tồn tại trong hệ thống trong nhiều tháng, thậm chí nhiều năm mà không bị phát hiện. Ngay cả khi người dùng nhận ra có gì đó bất thường, việc loại bỏ hoàn toàn những kẻ xâm nhập này cũng đòi hỏi kiến thức chuyên sâu và công cụ đặc biệt.

Trong khi đó, Sainbox RAT vẫn âm thầm thu thập thông tin, chờ đợi lệnh từ chủ nhân. Có thể là mật khẩu ngân hàng, có thể là tài liệu công việc quan trọng, hay đơn giản là những khoảnh khắc riêng tư nhất của cuộc sống số. Tất cả đều có thể trở thành con mồi trong tay những kẻ tấn công.

Cuộc tấn công này không chỉ là một chiến dịch malware thông thường – nó phản ánh một xu hướng đáng lo ngại khi những kẻ tấn công ngày càng tinh vi trong việc khai thác tâm lý con người. Chúng không chỉ lợi dụng cơn sốt AI với DeepSeek mà còn nhắm vào những công cụ quen thuộc, cần thiết nhất trong cuộc sống hàng ngày như WPS Office, Sogou – những phần mềm mà hàng triệu người dùng Trung Quốc tin tưởng sử dụng mỗi ngày. Sự quen thuộc và tin tưởng này đã vô tình trở thành điểm yếu chết người.

Những trang web giả mạo được tạo ra với độ tinh xảo đến mức khó phân biệt, kết hợp với kỹ thuật side-loading và rootkit ẩn sâu trong kernel đã tạo nên một mối đe dọa cực kỳ nguy hiểm. Khi Sainbox RAT và Hidden rootkit đã xâm nhập vào hệ thống, chúng có thể tồn tại trong nhiều tháng, thậm chí nhiều năm mà không bị phát hiện – đủ thời gian để kẻ tấn công thu thập mọi thông tin nhạy cảm và biến máy tính của bạn thành một cỗ máy nghe lén hoàn hảo.

Không nên nghĩ rằng những chiến dịch tấn công như thế này chỉ diễn ra ở Trung Quốc hay các quốc gia khác. Với xu hướng toàn cầu hóa công nghệ và sự phát triển mạnh mẽ của AI tại Việt Nam, các cá nhân và doanh nghiệp Việt Nam hoàn toàn có thể trở thành mục tiêu của những chiến dịch tương tự. Những kẻ tấn công có thể dễ dàng tạo ra các trang web giả mạo phần mềm phổ biến tại Việt Nam, từ các ứng dụng văn phòng đến các công cụ AI mới nổi.

Để bảo vệ hiệu quả trước những mối đe dọa này, cần có sự kết hợp đồng bộ giữa ý thức bảo mật cá nhân và các biện pháp bảo mật tổng thể của doanh nghiệp. Một cá nhân cẩn thận có thể bảo vệ được bản thân, nhưng một doanh nghiệp an toàn cần sự đồng lòng của toàn bộ tổ chức cùng với hệ thống bảo mật nhiều lớp.

Không có biện pháp bảo mật nào là tuyệt đối, nhưng để giảm thiểu nguy cơ trở thành nạn nhân của hacker, bạn có thể:

Chỉ cần một phút bất cẩn của một cá nhân mà doanh nghiệp có thể sẽ phải đối mặt với nhiều rủi ro nghiêm trọng hơn như hệ thống nội bộ bị xâm nhập, lộ lọt thông tin mật, dữ liệu nhạy cảm, thậm chí là mất kiểm soát truy cập vào hệ thống. Đặc biệt, những điều này có thể ảnh hưởng đến uy tín cũng như lòng tin của khách hàng.

Để có thể giảm thiểu rủi ro với những hình thức tấn công tinh vi, doanh nghiệp có thể triển khai những giải pháp EDR (Endpoint Detection and Response) có khả năng phát hiện các kỹ thuật side-loading và in-memory execution, đồng thời sử dụng Application Control chặn việc thực thi các file không được phép. Đặc biệt, việc giám sát những hoạt động, sự kiện bất thường trên network, hệ thống là biện pháp không thể thiếu trong chiến lược bảo mật tổng thể.

Bên cạnh đó, việc tổ chức đào tạo nâng cao nhận thức An toàn thông tin định kỳ cho nhân viên là một trong những biện pháp quan trọng nhất để ngăn chặn nguy cơ trở thành nạn nhân của lừa đảo và tấn công mạng. Con người chính là một trong ba yếu tố then chốt quyết định sự bền vững của hệ thống doanh nghiệp.

Nguồn: DeepSeek Deception: Sainbox RAT & Hidden Rootkit Delivery – Netskope

Huỳnh Ngọc Khánh Minh

Marketing Team Lead

Cùng nhau bảo vệ

Không gian mạng

cho doanh nghiệp của bạn